Penetration Testing & Red Teaming

Penetration Testing

Penetrationstests als Methode der Offensive Security dienen dazu, die Sicherheit von Anwendungen und IT-Systemen zu überprüfen, indem ein Angriff durch einen Hacker simuliert wird. Unsere ISO 27001 & IEC 62443 zertifizierten Berater und Lead Auditoren sowie OSCP- und OSWE-zertifizierten Pentester setzen dabei die Techniken und Werkzeuge eines Hackers ein, um Sicherheitsschwachstellen in der zu untersuchenden IT-Umgebung aufzudecken. Dies erlaubt eine systematische Identifizierung der Sicherheitslücken über alle relevanten Angriffsvektoren. Die Angriffsvektoren erstrecken sich von der Netzwerkebene über die Hostebene (Client und Server) bis hin zur Applikation und zur Datenbank, wobei hier sowohl die Architektur als auch der Quellcode Sicherheitslücken enthalten können.

Das primäre Ziel eines Penetrationstests ist die Erarbeitung von Sicherheitsmaßnahmen zur Behebung der identifizierten Sicherheitslücken. Diese Sicherheitsmaßnahmen bilden die Basis zur Definition für eine System- und Netzhärtung, die Ihren Systemanforderungen entspricht.

Vorgehensweise nach etablierten Standards

Wir bieten eine strukturierte Vorgehensweise nach etablierten Standards an. Insgesamt orientieren sich all unsere Penetrationstests am "Durchführungskonzept für Penetrationstests" des Bundesamtes für Sicherheit in der Informationstechnik (BSI), um ein strukturiertes und nachvollziehbares phasenbasiertes Vorgehen zu gewährleisten. Je nach Anwendungsfall werden weitere internationale Standards, wie die OWASP Security Verification Standards und die zugehörigen OWASP Testing Guides mit einbezogen, um Ihre IT-Systeme und Anwendungen nach Best-Practices zu untersuchen.

Ob als Blackbox Penetrationstest ohne jegliche Informationen oder als Whitebox Penetrationstest mit Zugangsdaten, Architekturinformationen oder gar Quelltext, gemeinsam planen wir den für Sie optimalen Penetrationstest. Mittels Threat Modeling nach STRIDE identifizieren wir potentielle Bedrohungen und definieren ein geeignetes Scope. Gerne bieten wir Ihnen auch ein mehrstufiges Vorgehen an, das sich beispielsweise aus einem vorgelagerten Offsite-Blackbox-Penetrationstest Ihrer externen IT-Infrastruktur, einem anschließenden Whitebox-Penetrationstest derselben, sowie einem Onsite-Penetrationstest Ihres internen Firmennetzwerks zusammensetzen könnte.

Mit unserem Purple Team Ansatz betrachten wir Ihre IT-Umgebung nicht bloß aus Angreifersicht (Red Team), sondern auch aus der Verteidigerperspektive (Blue Team), um die Sicherheit Ihres Unternehmens wirksam zu verbessern. Die identifizierten Sicherheitslücken werden anhand des Common Vulnerability Scoring Systems (CVSS) in Risikokategorien eingeteilt und priorisiert in einem Abschlussbericht festgehalten. Neben einer Management-Zusammenfassung beinhaltet der Bericht technische Details zu den identifizierten Schwachstellen sowie konkrete Empfehlungen zu deren Behebung. Auf Wunsch pflegen wir unsere Findings direkt in Ihr Ticket-System ein, um Ihre Entwickler bestmöglich bei der Behebung von Schwachstellen zu unterstützen.

Mit Hilfe eines optionalen Nachtests lässt sich anschließend die Effektivität der umgesetzten Sicherheitsmaßnahmen verifizieren. Außerdem erfolgen Tests auf neu implementierte und zwischenzeitlich neu bekannt gewordene Sicherheitslücken sowie sicherheitsbezogene Seiteneffekte.

Unsere Penetration Testing Leistungen

- IT-Infrastrukturen (Onsite & Offsite)

- Web Applications / Web APIs

- Apps (iOS, Android, Windows App)

- Internet of Things (IoT)

- Backend-Systeme

- SAP

Red Teaming und Threat-Led Penetration Testing (TLPT) nach DORA

Im Rahmen unseres Red Teaming Assessments überprüfen wir die Sicherheit Ihres Unternehmens umfassend aus der Perspektive eines Angreifers. Dabei zielen wir darauf ab, mithilfe aller erforderlichen Mittel unbemerkt in Ihr Unternehmensnetzwerk einzudringen und sensible Daten zu extrahieren. Dies kann durch Social Engineering, physischen Zugang, Schwachstellen in IT-Systemen und Anwendungen, den Einsatz von Malware oder die Umgehung von Firewalls und Antivirenlösungen erfolgen. Mittels Threat Modeling nach STRIDE identifizieren wir potentielle Bedrohungen und definieren ein geeignetes Scope, um die Angriffsszenarien gezielt einzusetzen.

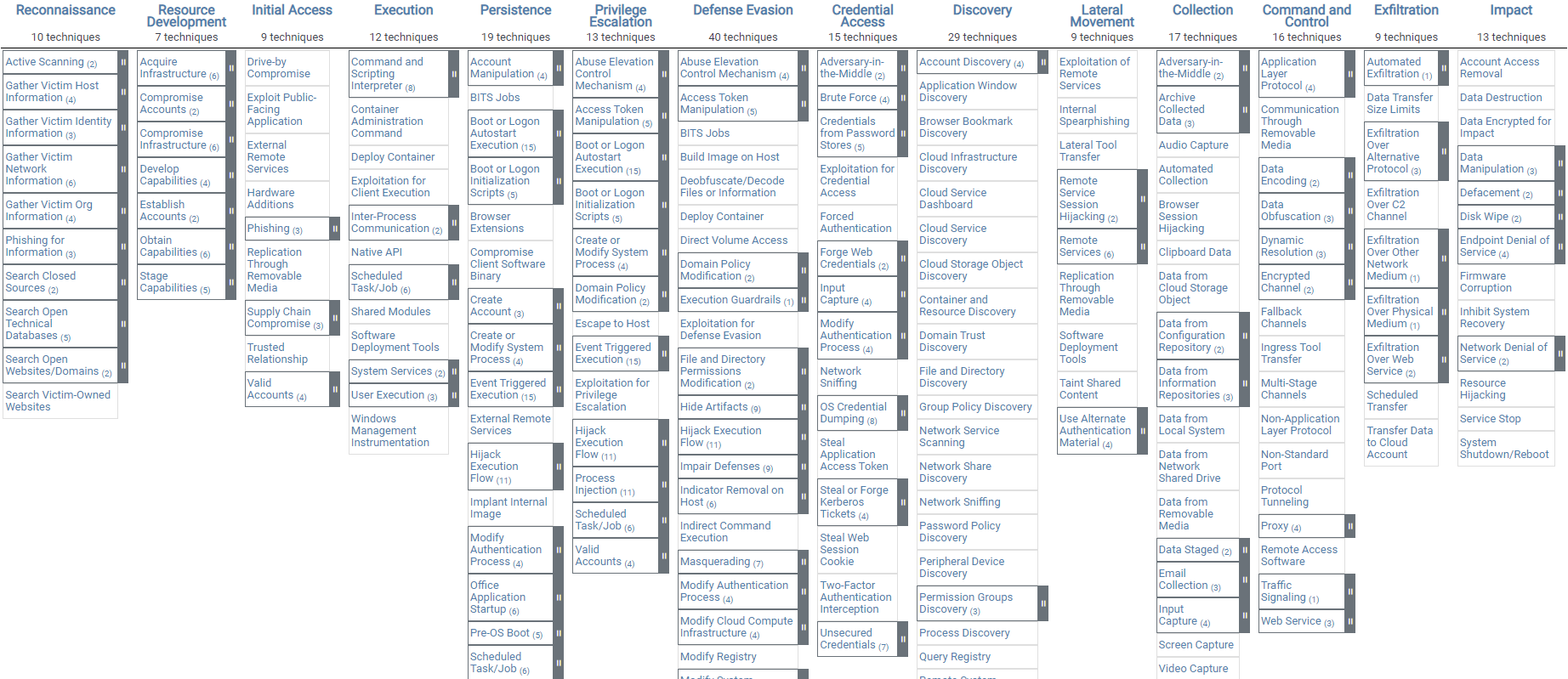

Ein besonderer Fokus liegt auf Threat-Led Penetration Testing (TLPT) gemäß den Anforderungen der Digital Operational Resilience Act (DORA). Dabei simulieren wir komplexe, gezielte Angriffe durch professionelle, organisierte Hacker-Gruppen (APT-Simulation) unter Verwendung der Mitre ATT&CK Matrix. Durch diese Vorgehensweise werden nicht nur technische Schwachstellen aufgedeckt, sondern auch menschliche und organisatorische Defizite innerhalb Ihres Unternehmens.

Zudem testen wir, wie gut Ihre reaktiven Maßnahmen im Falle eines Sicherheitsvorfalls greifen. Wird der Angriff erkannt? Kann das Blue Team die Bedrohung isolieren? Durch unser Red Teaming Assessment erhalten Sie fundierte Antworten auf diese Fragen sowie wertvolle Empfehlungen zur Optimierung Ihrer Sicherheitsstrategie.

Open Source Intelligence (OSINT)

OSINT steht für Open Source Intelligence und bezieht sich auf das Beschaffen, Sammeln, Analysieren und Zusammenführen frei verfügbarer Informationen aus öffentlichen Quellen wie dem Internet. Diese Quellen umfassen Massenmedien, soziale Medien, Webseiten und andere offene Informationsquellen. OSINT ermöglicht es Sicherheitsteams, interne Daten aufzuspüren, die in der Öffentlichkeit eigentlich nicht zu finden sein sollten. Dazu zählen beispielsweise interne Ressourcen wie offene Ports und vernetzte Geräte. Aber auch auf eigenen Webseiten und in sozialen Netzwerken lassen sich viele Informationen finden, die besser nicht veröffentlicht werden sollten. Besondere Zero-Day Schwachstellen stellen hier ein außerordentlich großes Risiko dar.

Wir bieten von unseren ISO 27001 & IEC 62443 zertifizierten Beratern und Lead Auditoren sowie OSCP- und OSWE-zertifizierten Pentestern durchgeführte OSINT-Penetrationstests (offensive Security) an. Dies ist von entscheidender Bedeutung, um Sicherheitspraktiken zu verbessern und gleichzeitig potenzielle Risiken zu minimieren. Weitere bedeutende Gründe sind:

-

Frühzeitige Identifikation von Schwachstellen: OSINT ermöglicht es, öffentlich zugängliche Informationen über eine Organisation zu sammeln. Dadurch können Sicherheitsteams potenzielle Schwachstellen frühzeitig erkennen und proaktiv Maßnahmen ergreifen.

-

Aufdeckung von Expositionen: OSINT hilft dabei, offene Ports, vernetzte Geräte und andere interne Ressourcen zu identifizieren, die versehentlich öffentlich zugänglich sind. Durch die Analyse dieser Informationen können Sicherheitslücken geschlossen werden.

-

Erkennung von Bedrohungen: OSINT ermöglicht es, Informationen über potenzielle Bedrohungen aus externen Quellen zu sammeln. Dies kann dazu beitragen, Angriffe frühzeitig zu erkennen und geeignete Gegenmaßnahmen zu ergreifen.

-

Vermeidung von Datenlecks: Durch OSINT können Unternehmen sensible Informationen auf ihren eigenen Webseiten oder in sozialen Netzwerken aufspüren und sicherstellen, dass diese nicht versehentlich veröffentlicht werden.

-

Informationsdatenbank für Verteidiger und Angreifer: Sowohl Sicherheitsverantwortliche als auch Cyberkriminelle nutzen OSINT-Tools, um an relevante Informationen zu gelangen.

Threat Intelligence-based Ethical Red Teaming (TIBER)

TIBER-EU ist ein europäisches Rahmenwerk für Threat Intelligence-basierte ethische Red-Teaming-Tests. Es bietet umfassende Leitlinien dafür, wie Behörden, Unternehmen sowie Threat-Intelligence- und Red-Team-Anbieter zusammenarbeiten sollten, um die Cyber-Resilienz von Organisationen durch kontrollierte Cyberangriffe zu testen und zu verbessern.

Wir bieten von unseren ISO 27001 & IEC 62443 zertifizierten Beratern und Lead Auditoren sowie OSCP- und OSWE-zertifizierten Pentestern durchgeführte TIBER-Angriffe an (offensive Security). Aus folgenden Gründen ist TIBER für die IT-Security von Unternehmen von entscheidender Bedeutung:

-

Frühzeitige Identifikation von Schwachstellen:

- TIBER-EU-Tests ahmen die Taktiken, Techniken und Verfahren realer Angreifer nach.

- Durch diese Tests werden Schwachstellen in den kritischen Funktionen von Unternehmen aufgedeckt.

- Die frühzeitige Identifikation ermöglicht es, proaktiv Maßnahmen zur Verbesserung der Sicherheit zu ergreifen.

-

Erhöhung der Cyber-Resilienz:

- TIBER-EU zielt darauf ab, die Widerstandsfähigkeit von Organisationen gegenüber komplexen Cyberangriffen zu stärken.

- Die Ergebnisse der Tests helfen dabei, Schwachstellen zu beheben und die Sicherheitspraktiken zu optimieren.

-

Zusammenarbeit und Harmonisierung:

- TIBER-EU fördert die Zusammenarbeit zwischen Behörden, Unternehmen und Anbietern.

- Es standardisiert den Ansatz für ethische Red-Teaming-Tests in ganz Europa.

Ihr Ansprechpartner:

Dennis Wallach

Senior Manager | Head of Cyber

Dennis Wallach ist Senior Manager und Head of Cyber mit 20 Jahren Erfahrung in den Bereichen Informationssicherheit, IT-Strategie und Krisenmanagement. Er berät Unternehmen bei der Umsetzung regulatorischer Anforderungen wie NIS2, ISO 27001, DORA und BSI IT-Grundschutz. Mit ausgeprägtem Gespür für das „große Ganze“ entwickelt er pragmatische Lösungen, die Sicherheitsanforderungen mit unternehmerischen Zielen verbinden.

Mobil: +49 151 20016884

dennis.wallach@insentis.com