Cloud Security

Eigene IT-Infrastrukturen in die Cloud auszulagern, kann die Kosten für den Betrieb und die Wartung senken und gleichzeitig die Erreichbarkeit verbessern. Wir unterstützen Sie bei der Planung und der Migration Ihrer Daten in die Cloud, wobei wir immer ein besonderes Augenmerk auf die Sicherheit legen. Um die offizielle Cloud-Infrastruktur abzusichern, beraten wir Sie darüber, wie Sie eine starke Authentifizierung implementieren können, um zu verhindern, dass Unbefugte Zugriff auf Ihre Cloud erhalten. Auch zeigen wir Ihnen, wie Sie mit dem Zero-Trust-Prinzip verhindern können, dass der Cloud-Anbieter mehr Informationen über Ihre Daten erhält, als unbedingt notwendig ist. Für den Fall, dass Sie sich eines Tages entscheiden, die Cloud wieder zu verlassen, helfen wir Ihnen von Beginn an auch bei der Planung einer Exit-Strategie.

Unsere Leistungen:

- Ganzheitliche Security- und Compliance-Beratung zum (hybriden) Einsatz von Cloud-Lösungen oder Cloud-Migrationsprojekten

- Office 365 / Microsoft 365, Microsoft Azure, Amazon Web Services (AWS), Google Cloud Platform

- Security Audit und Härtung gemäß Security Best Practices wie CIS Benchmarks und Cloud Conformity

- Durchführung von Bedrohungsanalysen mittels Threat Modeling nach STRIDE

- Cloud Security Posture Management (CSPM) & Security Monitoring

- Erstellung von Sicherheitskonzepten sowie Konformitätsprüfungen

- Beratung zur Migration von ganzheitlichen IT-Infrastrukturen, Standard-Software und Individualsoftware

- Unterstützung bei der Vertragsgestaltung, SLA-Beschreibung, Ausschreibungsbegleitung und Transition

- Lizenzevaluation

Cloud Security Assessment

Wir überprüfen Ihre Cloud-Infrastruktur auf eine angemessene Sicherheitsarchitektur und betrachten dabei die folgenden Aspekte:

- Identity and Access Management (IAM)

- Identity Protection: MFA & Conditional Access

- Compliance und Datenschutz insbesondere hinsichtlich EU-DSGVO

- Advanced Threat Protection & Antimalware

- Data Loss Prevention & Information Protection (AIP)

- Threat Protection, E-Mail Security, Attachment Filtering

- Phishing Protection inkl. SPF, DMARC, DKIM

- Logging, Monitoring und Alerting

- Conformity Checks & Hardening regarding Best Practices

- CIS Benchmarks, Cloud Conformity

Cloud Security Posture Management (CSPM) & Cloud Native Application Protection Platform (CNAPP)

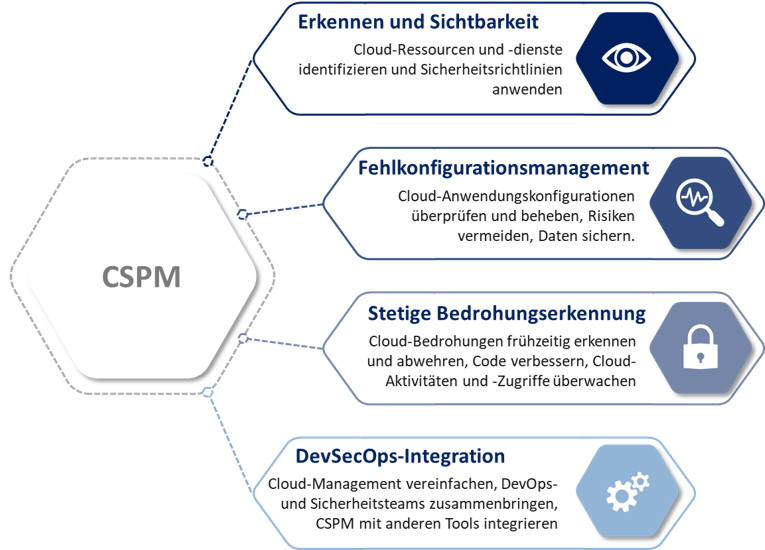

Wir implementieren für Sie Cloud Security Posture Management (CSPM), wodurch sich Cloud-Umgebungen auf der Grundlage bekannter Sicherheitsrisiken und Best Practices überwachen lassen. CSPM ist ein Prozess, der die Sicherheit und Compliance Ihrer Cloud-Ressourcen kontinuierlich bewertet und optimiert. Durch Cloud- und Infrastruktur-Benchmarking-Regeln (CIS Benchmarks, DSGVO, PCI-DSS, SOC 2 und HIPAA) lassen sich Fehlkonfigurationen, Anwendungsschwachstellen und Compliance-Verstöße aufspüren. So erhalten Sie regelmäßig Zusammenfassungen Ihres Compliance-Status und finden mit Hilfe eines intuitiven Dashboard schnell Antworten auf die dringendsten Fragen zur Bewertung Ihrer Sicherheitslage. Sie können die relevanten Sicherheits-Kennzahlen Ihrer gesamten Infrastruktur jederzeit einsehen und ihren Wert schnell zu den entsprechenden Benchmarks oder Rahmenvorschriften zurückverfolgen.

Um Ihre Cloud-Sicherheit noch weiter zu erhöhen, bieten wir Ihnen auch Cloud Native Application Protection Platform (CNAPP) an. CNAPP ist eine Lösung, die die Sicherheit Ihrer Cloud-Anwendungen von der Entwicklung bis zur Bereitstellung und Ausführung gewährleistet. CNAPP integriert sich nahtlos in Ihre DevOps-Pipeline und bietet Ihnen folgende Vorteile:

- Schutz vor Angriffen: CNAPP erkennt und blockiert Bedrohungen, die auf Ihre Cloud-Anwendungen abzielen, wie z.B. Malware, Exploits, DDoS, Botnets, etc.

- Schwachstellenmanagement: CNAPP scannt Ihre Cloud-Anwendungen auf bekannte und unbekannte Schwachstellen und bietet Ihnen Empfehlungen zur Behebung.

- Konfigurationsmanagement: CNAPP überprüft Ihre Cloud-Anwendungen auf Konformität mit den gängigen Sicherheitsstandards und Best Practices und hilft Ihnen, Abweichungen zu korrigieren.

- Sichtbarkeit und Überwachung: CNAPP bietet Ihnen eine umfassende Sicht auf Ihre Cloud-Anwendungen, einschließlich ihrer Abhängigkeiten, Risiken, Leistung und Aktivitäten.

Office 365 / Microsoft 365 Security

Wir sichern Ihre Microsoft 365 Umgebung ab und schützen Sie so vor den größten Bedrohungen für Office 365, Teams, Sharepoint und OneDrive. Durch Multi-Faktor-Authentifizierung und Conditional Access sichern wir Ihre Daten vor unbefugtem Zugriff. Wir unterstützen Sie mit Cloud Security Management und der Überprüfung auf Schatten-IT, wie auch bei Compliance und Datenschutz in der Microsoft Cloud. Mit Hilfe von Advanced Threat Protection schützen wir Ihren E-Mail-Verkehr vor Spam, Malware und Phishing-Angriffen. Neben Backup-Lösungen zur Data Loss Prevention versorgen wir Sie auch mit einer Exit-Strategie, um einem Vendor Lock-in vorzubeugen. Nicht zuletzt stehen wir Ihnen auch gerne bei Lizensierungsfragen zur Seite.

Identity and Access Management

Identity and Access Management (IAM) stellt sicher, dass die richtigen Personen Zugriff auf die von Ihnen benötigten Daten und Tools erhalten. Wir unterstützen Sie bei der Entwicklung und Umsetzung eines stimmigen IAM-Konzepts, dass Ihren Anforderungen entspricht. Dazu betrachten wir die folgenden Aspekte:

- Concept: Identity and Access Management with RBAC

- Identity Protection

- Azure AD Identities vs. Hybrid

- Passthrough

- MFA and Conditional Access

- Privileged Access Management (PAM)

- Single-Sign-On & Social Login

- OAuth 2.0 & OpenID Connect

- Credential Leals Monitoring

- Identity and Access Governance

- Zero-Trust Model

Siehe dazu mehr: Identity-Access-Management (IDM)

Über die Sicherung Ihrer Cloud hinaus unterstützen wir Sie auch gerne bei der Sicherung Ihrer Infrastruktur.